Фишинговая атака «противник посередине» (Man-in-the-Middle, MITM) представляет собой одну из наиболее изощренных и опасных форм киберугроз, при которой злоумышленник перехватывает и модифицирует коммуникацию между двумя сторонами, не подозревающими о его присутствии. В условиях растущей зависимости от цифровых технологий и онлайн-коммуникаций, понимание механизма работы таких атак становится критически важным для защиты личных и корпоративных данных. Эта статья поможет читателям осознать риски, связанные с фишингом, а также предоставит полезные советы по предотвращению подобных инцидентов, что сделает их онлайн-активность более безопасной.

Что такое атаки противника посередине?

Атаки противника посередине (MITM) представляют собой метод, при котором злоумышленник встраивается в коммуникационный канал между двумя сторонами, такими как пользователь и веб-сайт, или между двумя устройствами. Это позволяет ему перехватывать, изменять или подменять передаваемую информацию без ведома обеих сторон. Зачастую такие атаки происходят в открытых или недостаточно защищенных сетях, например, в общественных Wi-Fi, где злоумышленник может легко получить доступ к передаваемым данным.

Существует несколько способов реализации атак MITM. Один из наиболее распространенных методов — это использование поддельных точек доступа Wi-Fi. Злоумышленник создает сеть с именем, похожим на легитимную, и ждет, пока жертва подключится к ней. После этого все данные, которые передаются через эту сеть, могут быть перехвачены и проанализированы.

Другой метод — это ARP-спуфинг, при котором злоумышленник отправляет ложные сообщения в локальную сеть, чтобы связать свой MAC-адрес с IP-адресом другого устройства. Это позволяет ему перехватывать трафик, который должен был идти к этому устройству, и модифицировать его по своему усмотрению.

Фишинговые атаки «противник посередине» могут также использоваться для кражи учетных данных. Например, злоумышленник может подменить страницу входа на сайт, чтобы она выглядела как оригинальная, и ввести туда данные пользователя. После этого он получает доступ к учетной записи жертвы, не оставляя следов.

Эти атаки могут иметь серьезные последствия, включая кражу личной информации, финансовых данных и корпоративных секретов. Поэтому важно осознавать риски и принимать меры предосторожности, чтобы защитить себя от подобных угроз.

Фишинговая атака «противник посередине» представляет собой одну из наиболее изощренных форм киберугроз, при которой злоумышленник перехватывает и модифицирует коммуникацию между двумя сторонами. Эксперты отмечают, что такая атака может происходить как в рамках электронной почты, так и в мессенджерах, когда злоумышленник подменяет сообщения, создавая иллюзию доверительной переписки. Это позволяет ему получить доступ к конфиденциальной информации, такой как пароли или финансовые данные.

Специалисты подчеркивают важность использования шифрования и двухфакторной аутентификации для защиты от подобных атак. Кроме того, регулярное обучение пользователей основам кибербезопасности может существенно снизить риск успешного выполнения таких атак. В условиях растущей цифровизации и зависимости от онлайн-коммуникаций, осведомленность о методах защиты становится ключевым элементом безопасности.

Как защититься от фишинговых атак AiTM

Хотя фишинговая атака AiTM отличается от типичной фишинговой атаки, вы все равно можете использовать те же методы, чтобы избежать первой и второй. Это начинается с любых ссылок, предоставленных в ваших электронных письмах.

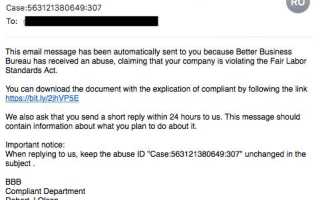

Если вы получили электронное письмо от предположительно доверенного отправителя, в котором говорится, что вам нужно использовать предоставленную ссылку для входа в одну из ваших учетных записей в Интернете, будьте осторожны. Это классический прием фишинга, и его очень легко пропустить, особенно если злоумышленник использует убедительные или срочные формулировки, чтобы убедить вас войти в учетную запись как можно скорее.

Итак, если вы получили электронное письмо, содержащее какую-либо ссылку, убедитесь, что вы пропустили его через веб-сайт проверки ссылок, прежде чем щелкнуть. Кроме того, если в электронном письме указано, что вам необходимо войти в учетную запись, просто найдите страницу входа в своем браузере и получите там доступ к своей учетной записи. Таким образом, вы можете увидеть, есть ли какие-либо проблемы, которые вам нужно решить в вашей учетной записи, не нажимая на какую-либо предоставленную ссылку.

Вам также следует избегать открытия любых вложений, отправленных вам с незнакомого адреса, даже если отправитель утверждает, что является доверенным лицом. Вредоносные вложения также могут использоваться в фишинговых атаках AiTM, поэтому вам нужно с осторожностью относиться к тому, что вы открываете.

Короче говоря, если нет реальной необходимости открывать вложение, оставьте его в покое.

Если, с другой стороны, вы считаете, что вам нужно открыть вложение, перед этим выполните несколько быстрых проверок. Вы должны взглянуть на тип файла вложения, чтобы определить, следует ли считать его подозрительным. Например, известно, что файлы .pdf, .doc, zip и .xls используются во вредоносных вложениях, поэтому будьте осторожны, если данное вложение относится к одному из этих типов файлов.

Кроме того, проверьте контекст письма. Если отправитель утверждает, что вложение содержит документ, например выписку из банка, но файл имеет расширение .mp3, вы, вероятно, имеете дело с вводящим в заблуждение и потенциально опасным вложением, поскольку файл MP3 не будет использоваться для документ.

Посмотрите на адрес отправителя любого подозрительного электронного письма, которое вы получаете. Конечно, каждый адрес электронной почты уникален, поэтому злоумышленник не может использовать официальный адрес электронной почты компании для связи с вами, если он не был взломан. В случае фишинга мошенники часто используют адреса электронной почты, которые чем-то похожи на официальный адрес организации.

Например, если вы получили электронное письмо от кого-то, утверждающего, что Microsoft, но вы заметили, что адрес читается как «micr0s0ft» вместо «Microsoft», вы имеете дело с фишингом. Преступники также добавляют дополнительную букву или цифру к адресу электронной почты, чтобы он выглядел очень похожим, но не идентичным законному адресу.

Вы даже можете определить, является ли ссылка подозрительной, взглянув на нее. Вредоносные сайты часто имеют ссылки, которые выглядят необычно. Например, если в электронном письме указано, что предоставленная ссылка перенаправит вас на страницу входа в Microsoft, но в URL-адресе указано, что это совершенно другой веб-сайт, держитесь подальше. Проверка домена веб-сайта может быть особенно полезна для предотвращения фишинга.

Наконец, если вы получаете электронное письмо от якобы официального источника, изобилующее орфографическими и грамматическими ошибками, скорее всего, вы имеете дело с мошенником. Официальные компании часто следят за тем, чтобы их электронные письма были написаны правильно, тогда как киберпреступники иногда могут быть небрежны в своих сообщениях. Итак, если полученное вами электронное письмо написано очень лениво, будьте осторожны в своих действиях.

| Этап атаки «человек посередине» | Описание | Меры защиты |

|---|---|---|

| Перехват соединения | Злоумышленник перехватывает коммуникацию между пользователем и сервером (например, путем подмены DNS-записи или использования вредоносного ПО). | Использование HTTPS, проверка сертификатов SSL/TLS, использование VPN, брандмауэры. |

| Подмена данных | Злоумышленник модифицирует данные, передаваемые между пользователем и сервером (например, изменяет URL-адрес, подменяет данные формы входа). | Проверка целостности данных (например, с помощью хэш-сумм), использование двухфакторной аутентификации, регулярное обновление программного обеспечения. |

| Перенаправление трафика | Злоумышленник перенаправляет трафик пользователя на поддельный веб-сайт, имитирующий легитимный ресурс (например, фишинговую страницу). | Проверка URL-адреса, использование антивирусного ПО, осторожность при переходе по ссылкам из неизвестных источников. |

| Сбор данных | Злоумышленник собирает конфиденциальную информацию пользователя (например, логины, пароли, номера кредитных карт). | Использование сильных и уникальных паролей, осторожность при вводе данных на веб-сайтах, использование менеджеров паролей. |

| Дальнейшие действия | Злоумышленник использует полученную информацию для несанкционированного доступа к учетным записям пользователя, кражи денег или других злонамеренных действий. | Регулярный мониторинг банковских счетов и учетных записей, своевременное реагирование на подозрительную активность. |

Интересные факты

Фишинговая атака «противник посередине» (Man-in-the-Middle, MitM) представляет собой метод, при котором злоумышленник перехватывает и потенциально изменяет коммуникацию между двумя сторонами, не подозревающими о его присутствии. Вот несколько интересных фактов об этом типе атаки:

-

Использование открытых сетей: Атаки MitM часто происходят в общественных Wi-Fi сетях, таких как кафе или аэропорты. Злоумышленники могут создать поддельную сеть с похожим именем, заставляя пользователей подключаться к ней, что позволяет перехватывать данные, такие как логины и пароли.

-

SSL-атаки: Несмотря на использование шифрования SSL/TLS для защиты данных, злоумышленники могут использовать уязвимости в этих протоколах или подделывать сертификаты, чтобы обмануть пользователей и заставить их думать, что они находятся на безопасном сайте. Это позволяет им перехватывать и расшифровывать передаваемую информацию.

-

Социальная инженерия: Атаки MitM часто сочетаются с методами социальной инженерии, когда злоумышленники манипулируют пользователями, чтобы они предоставили свои данные. Например, они могут отправить фальшивое сообщение с просьбой подтвердить личные данные, что позволяет им получить доступ к учетным записям жертвы.

Эти факты подчеркивают важность осведомленности пользователей о рисках и необходимости использования безопасных соединений, особенно в общественных местах.

Будьте начеку, чтобы избежать фишинговых атак AiTM

Одним из ключевых аспектов защиты от фишинговых атак «противник посередине» является бдительность пользователей. Чтобы минимизировать риски, следует придерживаться нескольких простых, но эффективных рекомендаций.

Во-первых, всегда проверяйте URL-адреса сайтов, на которые вы переходите. Злоумышленники могут создать поддельные страницы, которые выглядят идентично оригинальным, но имеют незначительные отличия в адресе. Обратите внимание на наличие протокола HTTPS и значка замка в адресной строке браузера, что указывает на защищенное соединение.

Во-вторых, избегайте использования общественных Wi-Fi сетей для выполнения чувствительных операций, таких как онлайн-банкинг или ввод личных данных. Если вам необходимо подключиться к такой сети, используйте виртуальную частную сеть (VPN), которая шифрует ваш интернет-трафик и защищает от перехвата данных.

Также стоит быть осторожным с электронными письмами и сообщениями, которые требуют от вас ввода личной информации или перехода по ссылкам. Проверяйте отправителя и не открывайте вложения от незнакомых лиц. Если вы сомневаетесь в подлинности сообщения, лучше всего обратиться к отправителю напрямую через официальный канал связи.

Регулярное обновление программного обеспечения и антивирусных решений также играет важную роль в защите от фишинга. Обновления часто содержат патчи безопасности, которые устраняют уязвимости, используемые злоумышленниками.

Наконец, обучение и осведомленность о методах кибербезопасности являются важными факторами в предотвращении атак. Участие в тренингах и семинарах по безопасности поможет вам распознавать потенциальные угрозы и действовать в соответствии с лучшими практиками.

Следуя этим рекомендациям и оставаясь внимательными, вы сможете значительно снизить вероятность стать жертвой фишинговых атак «противник посередине».

Примеры фишинговых атак «противник посередине»

Фишинговые атаки «противник посередине» (Man-in-the-Middle, MITM) представляют собой одну из наиболее изощренных и опасных форм кибератак, при которых злоумышленник перехватывает и потенциально изменяет коммуникацию между двумя сторонами, не подозревающими о его присутствии. Эти атаки могут происходить в различных формах и использовать разные методы для достижения своих целей.

Одним из наиболее распространенных примеров MITM-атак является перехват трафика в открытых Wi-Fi сетях. Когда пользователь подключается к общественной сети, злоумышленник может использовать специальные инструменты для мониторинга и анализа трафика. Например, если пользователь пытается зайти на веб-сайт банка, злоумышленник может перехватить данные, такие как логины и пароли, и использовать их для доступа к учетной записи жертвы.

Другой пример – использование вредоносного программного обеспечения, которое устанавливается на компьютер жертвы. Это ПО может перехватывать данные, передаваемые между пользователем и веб-сайтами, и отправлять их злоумышленнику. Такие атаки часто происходят через фишинговые ссылки, которые ведут на поддельные сайты, где жертва вводит свои данные, не подозревая о том, что они попадают в руки злоумышленника.

Также стоит упомянуть о так называемых «сессиях захвата». В этом случае злоумышленник может перехватить активную сессию пользователя, например, в веб-приложении. Если пользователь вошел в свою учетную запись на сайте, злоумышленник может использовать уязвимости в протоколах безопасности для получения доступа к этой сессии, что позволяет ему действовать от имени жертвы.

Еще одним примером является использование фальшивых сертификатов безопасности. Злоумышленник может создать поддельный сертификат для веб-сайта, который выглядит как легитимный. Когда пользователь подключается к этому сайту, он может не заметить, что его данные передаются не защищенным образом, что позволяет злоумышленнику перехватывать и изменять информацию.

В заключение, фишинговые атаки «противник посередине» могут принимать множество форм и использовать различные методы для достижения своих целей. Понимание этих примеров и методов атаки является важным шагом к защите личной информации и предотвращению киберугроз.

Вопрос-ответ

Что такое фишинговая атака?

Фишинговые атаки направлены на кражу или повреждение конфиденциальных данных путем обмана людей, заставляя их раскрывать личную информацию, такую как пароли и номера банковских карт.

Какие виды фишинговых атак можно выделить?

Существуют различные типы фишинговых атак — от классического фишинга через электронную почту до более изобретательных способов, например, направленного фишинга и смишинга.

Что происходит при выполнении атаки Man in the Middle?

Атака типа «человек посередине» (MITM) — это кибератака, при которой киберпреступник перехватывает данные, пересылаемые между двумя организациями или людьми. Целью перехвата является кража, прослушивание или изменение данных в какой-либо злонамеренной цели, такой как вымогательство денег.

Как понять, что ты попался на фишинг?

Небрежная верстка, орфографические ошибки, неработающие разделы и ссылки — явные признаки фальшивки. Но если у мошенников большие амбиции, они могут вложиться в создание сайта, который максимально точно повторяет интернет-ресурс известной организации.

Советы

СОВЕТ №1

Используйте шифрование для защиты своих данных. При передаче конфиденциальной информации через интернет, всегда выбирайте защищенные протоколы, такие как HTTPS, и используйте VPN для дополнительной безопасности.

СОВЕТ №2

Будьте осторожны с открытыми сетями Wi-Fi. Избегайте подключения к общедоступным Wi-Fi сетям, особенно для выполнения финансовых операций или передачи личной информации. Если необходимо использовать такую сеть, обязательно используйте VPN.

СОВЕТ №3

Регулярно обновляйте свои устройства и приложения. Обновления часто содержат важные патчи безопасности, которые помогают защитить вас от уязвимостей, используемых в фишинговых атаках.

СОВЕТ №4

Обучайте себя и своих близких основам кибербезопасности. Знайте, как распознавать подозрительные ссылки и сообщения, а также используйте двухфакторную аутентификацию для защиты своих аккаунтов.