В современном мире разработки программного обеспечения контейнеризация стала неотъемлемой частью эффективного развертывания приложений. Docker предоставляет мощные инструменты для создания, управления и развертывания контейнеров, а образы Docker являются основой этого процесса. В данной статье мы рассмотрим, как создать эффективные образы Docker для приложений на Python, что позволит вам оптимизировать производительность, уменьшить размер образов и упростить процесс развертывания. Эта информация будет полезна как новичкам, так и опытным разработчикам, стремящимся улучшить свои навыки работы с Docker и Python.

Начинаем с минимального базового образа

При создании образа Docker для приложения на Python важно начать с минимального базового образа. Это позволяет значительно уменьшить размер конечного образа и ускорить процесс сборки. Наиболее распространённым выбором для Python-приложений является использование образа python, который доступен на Docker Hub. Однако, вместо того чтобы использовать полный образ, вы можете выбрать более легковесные варианты, такие как python:3.9-slim или python:3.9-alpine, которые содержат только необходимые компоненты для запуска Python.

Использование минимального базового образа не только сокращает размер, но и уменьшает количество потенциальных уязвимостей, так как в образе содержится меньше пакетов. Это особенно важно в контексте безопасности, так как каждый дополнительный пакет может стать точкой атаки. Выбор образа также зависит от ваших требований к приложению. Например, если ваше приложение использует специфические библиотеки, вам может понадобиться более полный образ, но в большинстве случаев лучше придерживаться минималистичного подхода.

При создании Dockerfile, первым шагом будет указание базового образа. Например:

FROM python:3.9-slim

После этого вы можете добавлять необходимые зависимости и файлы. Однако, важно помнить, что каждый шаг в Dockerfile создает новый слой в образе, поэтому старайтесь минимизировать количество команд и объединять их, когда это возможно. Это поможет не только сократить размер образа, но и ускорить его сборку.

В заключение, выбор минимального базового образа — это первый и один из самых важных шагов в создании эффективного образа Docker для вашего Python-приложения. Это позволит вам создать более легкий, безопасный и быстрый образ, который будет проще развертывать и поддерживать.

Эксперты подчеркивают, что создание эффективных образов Docker для Python требует тщательного подхода к оптимизации. Во-первых, рекомендуется использовать минималистичные базовые образы, такие как Alpine, чтобы уменьшить размер конечного образа. Это не только экономит место, но и ускоряет время загрузки. Во-вторых, важно правильно организовать слои в Dockerfile: сначала следует копировать файлы, которые редко изменяются, а затем — те, которые часто обновляются. Это позволяет кэшировать слои и ускоряет процесс сборки. Кроме того, использование виртуальных окружений, таких как venv, помогает изолировать зависимости и избежать конфликтов. Наконец, эксперты советуют регулярно обновлять зависимости и следить за безопасностью, чтобы минимизировать риски.

Запуск приложений от имени пользователя без полномочий root

Для повышения безопасности запустите приложение от имени пользователя калькулятора, чтобы ограничить потенциальные уязвимости.

# Running Applications as Non-Root Users

WORKDIR /app

USER calculator

# Activate the virtual environment and run the application

CMD ["/bin/bash", "-c", "source /venv/bin/activate && python app.py"]

Переключение на пользователя без полномочий root сводит к минимуму поверхность атаки.

| Аспект оптимизации | Рекомендация | Пример в Dockerfile |

|---|---|---|

| Минимизация размера образа | Использовать базовый образ минимального размера | FROM python:3.9-slim-buster |

Интересные факты

Вот несколько интересных фактов о создании эффективных образов Docker для приложений на Python:

-

Многоступенчатая сборка: Использование многоступенчатой сборки (multi-stage builds) позволяет значительно уменьшить размер конечного образа. Вы можете использовать один этап для установки зависимостей и сборки приложения, а затем копировать только необходимые артефакты в финальный образ. Это помогает избежать включения ненужных инструментов и библиотек, которые использовались только на этапе сборки.

-

Использование легковесных базовых образов: Вместо стандартного образа

python:latest, можно использовать более легковесные образы, такие какalpine, которые значительно уменьшают размер образа. Однако стоит учитывать, что некоторые библиотеки могут требовать дополнительных зависимостей, поэтому важно тщательно тестировать приложение на выбранном базовом образе. -

Кэширование слоев: Docker использует кэширование слоев для ускорения сборки образов. Чтобы максимально эффективно использовать кэш, старайтесь организовать Dockerfile так, чтобы наиболее изменяемые команды (например, копирование исходного кода) шли после команд, которые устанавливают зависимости. Это позволит избежать повторной установки зависимостей при каждом изменении кода, что значительно ускоряет процесс сборки.

Эти подходы помогут вам создавать более эффективные и оптимизированные образы Docker для ваших приложений на Python.

Копирование необходимых файлов и создание виртуальной среды

Копирование необходимых файлов и создание виртуальной среды — это важные шаги в процессе создания образа Docker для приложений на Python. Правильная организация файлов и зависимостей поможет избежать проблем с совместимостью и упростит управление проектом.

Первым делом, вам необходимо определить, какие файлы и директории должны быть включены в образ. Обычно это исходный код вашего приложения, файлы конфигурации и зависимости. Для этого в корне вашего проекта создайте файл Dockerfile, который будет содержать инструкции для сборки образа.

Чтобы скопировать файлы в образ, используйте команду COPY. Например, если ваш код находится в директории app, вы можете добавить следующую строку в ваш Dockerfile:

COPY app /appЭто скопирует все файлы из директории app в директорию /app внутри контейнера. Убедитесь, что вы также копируете файл requirements.txt, который содержит список всех зависимостей вашего проекта. Это позволит вам установить необходимые библиотеки в виртуальной среде.

Создание виртуальной среды в Docker — это хороший способ изолировать зависимости вашего приложения. Для этого вы можете использовать venv, встроенный модуль Python для создания виртуальных окружений. В вашем Dockerfile вы можете добавить следующие команды:

RUN python -m venv /venv

ENV PATH="/venv/bin:$PATH"

Эти строки создадут виртуальную среду в директории /venv и добавят её в переменную окружения PATH, чтобы все команды Python использовали именно эту среду.

После создания виртуальной среды вам нужно установить зависимости. Для этого используйте команду RUN в вашем Dockerfile:

RUN pip install --no-cache-dir -r /app/requirements.txt

Опция --no-cache-dir помогает уменьшить размер образа, так как она предотвращает кэширование установленных пакетов. Это особенно полезно, если вы часто обновляете зависимости.

Таким образом, правильное копирование необходимых файлов и создание виртуальной среды обеспечивают стабильную и предсказуемую работу вашего приложения в контейнере Docker. Это не только улучшает управляемость проекта, но и способствует более быстрой и безопасной разработке.

Минимизация слоев для повышения эффективности

Каждая инструкция в Dockerfile создает новый слой в результирующем изображении. Docker использует механизм копирования при записи для управления этими уровнями. Уменьшение количества слоев в образе Docker значительно увеличивает размер образа и повышает производительность сборки. Один из способов уменьшить количество уровней — объединить несколько команд в одну инструкцию RUN.

# Minimizing Layers for Efficiency

# Combine commands to reduce the number of layers

RUN echo "Build process goes here" &&

/venv/bin/python -m compileall . &&

rm -rf __pycache__

Сочетание приведенных выше команд уменьшает количество промежуточных слоев, создаваемых в процессе построения образа.

Безопасность обработки конфигурации

Безопасность обработки конфигурации является важным аспектом при создании образов Docker для приложений на Python. Конфигурационные файлы часто содержат чувствительные данные, такие как учетные данные для доступа к базам данных, API-ключи и другие секреты, которые не должны быть доступны посторонним. Поэтому важно следовать лучшим практикам для защиты этих данных.

Первым шагом к обеспечению безопасности конфигурации является использование переменных окружения для хранения чувствительных данных. Вместо того чтобы жестко кодировать секреты в коде или конфигурационных файлах, вы можете передавать их в контейнер через переменные окружения. Это позволяет избежать случайного раскрытия информации, если ваш код будет опубликован в открытых репозиториях.

Кроме того, стоит рассмотреть использование инструментов для управления секретами, таких как HashiCorp Vault или AWS Secrets Manager. Эти инструменты позволяют безопасно хранить и управлять доступом к конфиденциальной информации, обеспечивая при этом простоту интеграции с вашими приложениями. Вы можете настроить ваше приложение так, чтобы оно запрашивало секреты из этих систем во время выполнения, что минимизирует риск утечки данных.

Также важно следить за тем, чтобы конфигурационные файлы не попадали в ваш образ Docker. Для этого используйте файл .dockerignore, чтобы исключить из сборки все файлы и директории, которые не должны быть частью образа. Это поможет предотвратить случайное добавление конфиденциальной информации в образ.

Кроме того, рекомендуется использовать инструменты для статического анализа кода, которые могут выявлять потенциальные уязвимости в обработке конфигурации. Эти инструменты могут помочь вам обнаружить места, где конфиденциальные данные могут быть случайно раскрыты, и предложить рекомендации по их устранению.

Наконец, не забывайте о регулярном обновлении зависимостей вашего приложения и образов Docker. Уязвимости в библиотеках и фреймворках могут стать причиной утечек данных, поэтому важно следить за обновлениями и применять патчи, когда это необходимо. Использование автоматизированных инструментов для проверки уязвимостей в образах также поможет вам поддерживать высокий уровень безопасности.

Следуя этим рекомендациям, вы сможете значительно повысить безопасность обработки конфигурации в ваших образах Docker для приложений на Python, что в свою очередь защитит ваши данные и улучшит общую надежность ваших приложений.

Использование многоэтапных сборок

Многоэтапные сборки позволяют отделить среду сборки от окончательного образа. В результате получаются меньшие по размеру и более сфокусированные производственные изображения. Это также повышает безопасность за счет исключения инструментов и файлов, связанных со сборкой, из окончательного образа. Это уменьшает поверхность атаки и сводит к минимуму потенциальные риски безопасности, связанные с ненужными компонентами.

# Leveraging Multi-Stage Builds

FROM python:3.11-slim-bookworm

COPY --from=builder /etc/passwd /etc/passwd

COPY --from=builder /etc/group /etc/group

COPY --from=builder /venv /venv

COPY --from=builder /config /config

COPY --from=builder /app /app

# Copy the application code

Приведенный выше код только копирует необходимые артефакты со стадии сборки (построителя) в итоговый образ. Это уменьшает размер образа за счет исключения инструментов и файлов, связанных со сборкой, которые не нужны для запуска приложения калькулятора.

Повышение безопасности с помощью сканирования изображений

Сканирование образов Docker на наличие уязвимостей — это важный шаг в обеспечении безопасности ваших приложений. Уязвимости могут возникать как в самом приложении, так и в используемых библиотеках и зависимостях. Поэтому регулярное сканирование образов позволяет выявлять потенциальные угрозы до того, как они смогут нанести вред.

Существует множество инструментов для сканирования образов Docker. Некоторые из наиболее популярных включают Trivy, Clair и Anchore. Эти инструменты анализируют образы на наличие известных уязвимостей, используя базы данных, такие как National Vulnerability Database (NVD) и другие источники.

При использовании таких инструментов важно интегрировать процесс сканирования в ваш CI/CD pipeline. Это позволит автоматически проверять образы на наличие уязвимостей при каждом изменении кода или при создании нового образа. Если сканирование выявит уязвимости, вы сможете принять меры до развертывания приложения в производственной среде.

Кроме того, стоит обратить внимание на использование базовых образов, которые имеют хорошую репутацию в сообществе. Например, образы, поддерживаемые официальными командами, обычно проходят более тщательное тестирование и обновление. Это снижает риск наличия уязвимостей в ваших образах.

Также рекомендуется регулярно обновлять образы и зависимости, чтобы минимизировать риски. Уязвимости могут быть исправлены в новых версиях библиотек, поэтому важно следить за обновлениями и применять их в своих проектах.

Наконец, не забывайте о том, что безопасность — это не только сканирование образов. Важно также следить за безопасностью конфигурации вашего приложения, управлять доступом к контейнерам и использовать средства мониторинга для отслеживания подозрительной активности в ваших контейнерах. Сочетание всех этих мер поможет вам создать безопасные и надежные образы Docker для ваших приложений на Python.

Контейнеризация приложений, отличных от Python

Docker-контейнеризация приложений на других языках немного отличается. Вам следует ознакомиться с тем, как контейнеризировать различные типы приложений. Это поможет вам выбрать лучшую стратегию в зависимости от типа языка, который использует ваше приложение.

Оптимизация зависимостей и использование кэширования

Создание эффективных образов Docker для приложений на Python требует внимательного подхода к управлению зависимостями и использованию механизмов кэширования. Эти аспекты не только влияют на размер конечного образа, но и на скорость его сборки и развертывания.

1. Минимизация зависимостей

Первый шаг к оптимизации образа Docker — это минимизация зависимостей. Важно тщательно анализировать, какие библиотеки и пакеты действительно необходимы для работы приложения. Используйте requirements.txt или pyproject.toml для управления зависимостями и старайтесь избегать установки ненужных библиотек. Например, если ваше приложение не требует определенных инструментов для разработки, таких как тестовые библиотеки, не включайте их в финальный образ.

2. Использование многослойной структуры образа

Docker использует многослойную архитектуру, где каждый шаг в Dockerfile создает новый слой. Это позволяет Docker кэшировать слои и повторно использовать их при последующих сборках. Чтобы максимально эффективно использовать кэш, размещайте команды, которые изменяются реже, выше в Dockerfile. Например, сначала добавьте зависимости, а затем скопируйте код приложения. Это позволит избежать повторной установки зависимостей при изменении кода.

FROM python:3.9-slim

# Установка зависимостей

COPY requirements.txt .

RUN pip install --no-cache-dir -r requirements.txt

# Копирование кода приложения

COPY . /app

WORKDIR /app

CMD ["python", "app.py"]3. Использование кэширования pip

При установке зависимостей с помощью pip можно использовать флаг --no-cache-dir, чтобы избежать хранения кэша в образе. Это может значительно уменьшить размер образа, особенно если вы используете много зависимостей. Однако, если вы хотите сохранить кэш для ускорения последующих сборок, вы можете не использовать этот флаг, но учтите, что это увеличит размер образа.

4. Удаление временных файлов

После установки зависимостей рекомендуется удалить временные файлы и кэш, чтобы уменьшить размер образа. Это можно сделать с помощью команды RUN в Dockerfile. Например, после установки пакетов можно удалить кэш pip:

RUN pip install --no-cache-dir -r requirements.txt &&

rm -rf /root/.cache/pip

5. Использование специализированных базовых образов

Выбор базового образа также играет важную роль в оптимизации. Используйте минималистичные образы, такие как python:3.9-slim или alpine, которые содержат только необходимые компоненты. Это не только уменьшит размер образа, но и повысит безопасность, так как меньшее количество пакетов снижает вероятность наличия уязвимостей.

6. Оптимизация сборки с помощью Docker BuildKit

Docker BuildKit — это современный механизм сборки, который позволяет использовать более продвинутые функции, такие как параллельная сборка и кэширование на уровне слоев. Чтобы включить BuildKit, установите переменную окружения DOCKER_BUILDKIT=1 перед сборкой образа. Это может значительно ускорить процесс сборки и оптимизировать использование кэша.

Следуя этим рекомендациям, вы сможете создать более эффективные образы Docker для ваших Python-приложений, что приведет к уменьшению времени сборки, снижению потребления ресурсов и улучшению общей производительности ваших контейнеров.

Вопрос-ответ

Как собрать докер образ в Python?

Сборка и запуск контейнера Docker После создания Dockerfile вы можете собрать образ вашего контейнера с помощью следующей команды: docker build -t my-python-app . Здесь my-python-app — это имя, которое вы выбрали для образа вашего приложения.

Как создать образ контейнера docker?

Чтобы создать Docker-образ на основе вашего Dockerfile, откройте терминал и перейдите в каталог с вашим проектом. Затем выполните следующую команду: docker build -t my-image-name . Здесь my-image-name — это имя, которое вы хотите присвоить вашему образу.

Сколько можно создать контейнеров из одного образа?

DockerfIle — текстовый файл с набором инструкций по созданию образа, каждая из которых добавляет к образу новый слой. Контейнер — конкретный экземпляр приложения, созданный на основе образа. Причём из одного образа можно создать сколько угодно контейнеров.

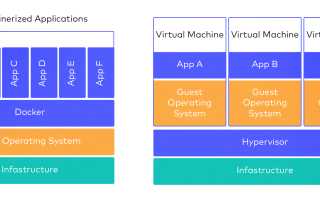

Чем докер образ отличается от контейнера?

Docker – это программная платформа, которая упаковывает программное обеспечение в контейнеры. Образы Docker – это шаблоны, доступные только для чтения и содержащие инструкции по созданию контейнера. Образ Docker – это снимок или схема библиотек и зависимостей, необходимых в контейнере для запуска приложения.

Советы

СОВЕТ №1

Используйте минимальные базовые образы. Начинайте с образов, таких как python:3.x-slim или alpine, чтобы уменьшить размер вашего Docker-образа и ускорить его загрузку. Это также поможет снизить количество уязвимостей, так как в минимальных образах меньше пакетов.

СОВЕТ №2

Оптимизируйте слои образа. Каждый шаг в вашем Dockerfile создает новый слой. Старайтесь объединять команды, такие как RUN, чтобы уменьшить количество слоев и, соответственно, размер образа. Например, вместо нескольких команд RUN для установки зависимостей, используйте одну команду с && для их объединения.

СОВЕТ №3

Кэшируйте зависимости. Используйте requirements.txt для установки зависимостей и размещайте его в Dockerfile перед копированием вашего кода. Это позволит Docker кэшировать слой с зависимостями, и при изменении кода не придется переустанавливать зависимости, что ускорит сборку образа.

СОВЕТ №4

Настройте правильные переменные окружения. Используйте переменные окружения для конфигурации вашего приложения, чтобы избежать жесткого кодирования значений. Это делает ваш образ более гибким и позволяет легко изменять конфигурацию без необходимости пересборки образа.