В процессе проведения пентестов веб-приложений одной из ключевых задач является выявление скрытых каталогов, которые могут содержать важные данные и уязвимости. Эти каталоги могут быть неочевидными, но их обнаружение может существенно повлиять на успешность тестирования безопасности. В данной статье мы рассмотрим пять лучших инструментов Linux, которые помогут вам эффективно разрывать каталоги и находить потенциальные точки доступа в веб-приложениях, что является важным шагом для обеспечения их безопасности.

Что такое разрыв каталогов?

Взрыв каталогов, также известный как «перебор каталогов», — это метод, используемый в этическом взломе для обнаружения скрытых каталогов и файлов на веб-сервере или в приложении. Он предполагает систематические попытки получить доступ к различным каталогам, угадывая их имена или перебирая список общих каталогов и имен файлов.

Процесс разрыва каталогов обычно включает в себя использование автоматизированных инструментов или сценариев, которые отправляют HTTP-запросы на веб-сервер, пробуя разные каталоги и имена файлов для поиска ресурсов, которые явно не связаны или не рекламируются в навигации или карте сайта веб-сайта.

В Интернете доступны сотни бесплатных инструментов для выполнения разрыва каталогов. Вот несколько бесплатных инструментов, которые вы можете использовать в своем следующем тесте на проникновение:

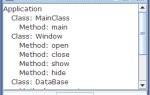

1. ДИРБ

DIRB — это мощный инструмент для перебора каталогов, который позволяет быстро и эффективно находить скрытые пути на веб-сервере. Он использует словари, содержащие список возможных имен файлов и каталогов, чтобы осуществлять запросы к целевому веб-приложению. DIRB особенно полезен на этапе разведки, так как может обнаружить уязвимости, которые не видны при обычном сканировании.

Как использовать DIRB для перебора каталогов

Для начала работы с DIRB необходимо установить его на вашу систему. В большинстве дистрибутивов Linux он доступен через менеджеры пакетов. Например, в Ubuntu можно установить DIRB с помощью следующей команды:

sudo apt-get install dirbПосле установки вы можете запустить DIRB, указав целевой URL и словарь. Например, чтобы начать перебор каталогов на сайте example.com, используйте команду:

dirb http://example.com /usr/share/dirb/wordlists/common.txt

В этом примере мы используем стандартный словарь, который поставляется с DIRB. Вы можете заменить путь к словарю на свой собственный, если у вас есть более специфичный список имен файлов и каталогов.

DIRB поддерживает различные опции, которые могут помочь вам настроить процесс сканирования. Например, вы можете использовать флаг -r, чтобы игнорировать ошибки 404, или -o, чтобы сохранить результаты в файл. Вот пример команды с использованием этих опций:

dirb http://example.com /usr/share/dirb/wordlists/common.txt -r -o results.txt

После завершения сканирования DIRB выведет список найденных каталогов и файлов, а также их статус-коды. Это позволит вам быстро оценить, какие пути доступны на целевом веб-сервере и какие из них могут представлять интерес для дальнейшего анализа.

Также стоит отметить, что DIRB может работать с HTTPS-сайтами, просто укажите URL с префиксом https://. Это делает его универсальным инструментом для работы с различными типами веб-приложений.

Использование DIRB в сочетании с другими инструментами и методами может значительно повысить эффективность вашего пентестинга, позволяя находить скрытые уязвимости и улучшать общую безопасность веб-приложений.

| Инструмент | Описание | Преимущества |

|---|---|---|

split |

Разделяет файл на несколько меньших файлов. Может разделить по размеру, количеству строк или числу байт. | Простой в использовании, встроен в большинство дистрибутивов Linux. |

csplit |

Разделяет файл на несколько меньших файлов по заданным шаблонам. | Позволяет разделить файл по контексту, а не только по размеру или количеству строк. |

head и tail |

head выводит начало файла, tail — конец. В комбинации могут использоваться для извлечения фрагментов. |

Встроены в большинство дистрибутивов Linux, просты для быстрого извлечения частей файла. |

sed |

Мощный потоковый редактор, позволяющий извлекать и сохранять части файлов на основе регулярных выражений. | Гибкий и мощный, подходит для сложных задач разбиения файлов. |

awk |

Язык программирования для обработки текстовых данных, позволяющий разделить файл на части по различным критериям. | Очень мощный, позволяет обрабатывать данные и выполнять сложные операции при разбиении. |

Интересные факты

Вот несколько интересных фактов о лучших инструментах Linux для разрыва каталогов:

-

rsync: Этот инструмент не только позволяет синхронизировать файлы и каталоги между локальными и удаленными системами, но и использует алгоритм «delta-transfer», который передает только изменения в файлах, а не их полные копии. Это делает его особенно эффективным для работы с большими объемами данных.

-

tar: Хотя tar в первую очередь используется для архивирования файлов и каталогов, он также может разбивать большие архивы на более мелкие части с помощью опции

--split. Это удобно для передачи больших файлов по электронной почте или загрузки на серверы с ограничениями по размеру. -

find: Этот мощный инструмент не только помогает находить файлы и каталоги по различным критериям, но и может выполнять команды над найденными объектами. Например, с помощью

findможно легко разбить каталог на части, перемещая файлы в разные директории в зависимости от их размера или даты изменения.

Эти инструменты являются неотъемлемой частью рабочего процесса многих системных администраторов и разработчиков, позволяя эффективно управлять файлами и каталогами в среде Linux.

https://youtube.com/watch?v=fTOb1XO_jQk

Как использовать DIRB для перебора каталогов

Синтаксис для выполнения перебора каталогов в веб-приложении:

dirb [url] [path to wordlist]

Например, если бы вы перебрали https://example.com, это была бы команда:

dirb https://example.com wordlist.txt

Вы также можете запустить команду без указания списка слов. DIRB будет использовать файл списка слов по умолчанию, common.txt, для сканирования веб-сайта.

dirb https://example.com

2. ДирБастер

ДирБастер — это мощный инструмент для перебора каталогов и файлов на веб-серверах. Он использует метод брутфорса для поиска скрытых ресурсов, что делает его незаменимым в процессе пентестинга. ДирБастер может работать с различными словарями, что позволяет адаптировать его под конкретные нужды и цели тестирования.

Интерфейс ДирБустера достаточно прост и интуитивно понятен. После запуска программы вам будет предложено указать URL-адрес целевого веб-приложения и выбрать словарь для перебора. Словарь представляет собой список возможных каталогов и файлов, которые могут существовать на сервере. Вы можете использовать стандартные словари, которые поставляются с инструментом, или загрузить свои собственные.

Одной из ключевых особенностей ДирБустера является возможность настройки параметров сканирования. Вы можете указать, какие HTTP-методы использовать (GET или HEAD), настроить количество потоков для ускорения процесса, а также установить таймауты для запросов. Это позволяет оптимизировать процесс поиска и минимизировать нагрузку на целевой сервер.

После завершения сканирования ДирБустер предоставит вам отчет с найденными каталогами и файлами, а также статус-коды HTTP, которые помогут оценить доступность ресурсов. Например, статус-код 200 указывает на успешный доступ, в то время как 403 или 404 могут указывать на отсутствие доступа или отсутствие ресурса соответственно.

ДирБустер также поддерживает работу с прокси-серверами, что может быть полезно для скрытия вашего IP-адреса во время тестирования. Это позволяет проводить анализ более анонимно и безопасно, что особенно важно в контексте пентестинга.

В целом, ДирБустер — это надежный инструмент, который может значительно упростить процесс поиска скрытых каталогов и файлов на веб-серверах. Его простота в использовании и мощные функции делают его одним из лучших выборов для специалистов по кибербезопасности.

3. Гобастер

Gobuster — это инструмент командной строки, написанный на Go, который используется для подбора каталогов и файлов на веб-сайтах, ведрах Open Amazon S3, поддоменах DNS, именах виртуальных хостов на целевых веб-серверах, серверах TFTP и т. д.

Чтобы установить Gobuster в дистрибутивах Debian Linux, таких как Kali, запустите:

sudo apt install gobuster

Для семейства дистрибутивов Linux RHEL запустите:

sudo dnf install gobuster

В Arch Linux запустите:

yay -S gobuster

Альтернативно, если у вас установлен Go, запустите:

go install github.com/OJ/gobuster/v3@latest

Как использовать Гобастер

Гобастер — это мощный инструмент для перебора каталогов и файлов, который использует HTTP-запросы для обнаружения скрытых ресурсов на веб-сервере. Он написан на языке Go и отличается высокой скоростью работы, что делает его идеальным выбором для пентестеров и специалистов по кибербезопасности.

Чтобы начать использовать Гобастер, сначала необходимо установить его. Это можно сделать, скачав бинарный файл с официального репозитория на GitHub или собрав его из исходного кода. После установки вы можете запустить Гобастер с помощью командной строки.

Основная команда для запуска Гобастера выглядит следующим образом:

gobuster dir -u -w Где common.txt, которые поставляются с инструментом, или создать свой собственный.

Гобастер поддерживает различные параметры, которые могут помочь вам настроить процесс сканирования. Например, вы можете указать флаг -t, чтобы задать количество потоков, которые будут использоваться для отправки запросов. Это позволяет ускорить процесс перебора:

gobuster dir -u -w -t 50

Также вы можете использовать флаг -r, чтобы игнорировать ошибки 404 (не найдено), что может быть полезно, если вы хотите сосредоточиться на других статусах ответов, таких как 200 (успех) или 403 (доступ запрещен).

Гобастер также позволяет сохранять результаты сканирования в файл с помощью флага -o, что может быть полезно для дальнейшего анализа:

gobuster dir -u -w -o results.txt

Кроме того, вы можете использовать флаг -s, чтобы указать, какие коды состояния HTTP вы хотите видеть в выводе. Например, если вас интересуют только успешные запросы и доступ запрещен, вы можете использовать:

gobuster dir -u -w -s '200,403'

Гобастер является отличным инструментом для быстрого и эффективного поиска скрытых каталогов и файлов на веб-серверах. Его простота в использовании и высокая производительность делают его незаменимым помощником в арсенале любого специалиста по кибербезопасности.

4. фффф

ffuf — очень быстрый веб-фаззер и инструмент для перебора каталогов, написанный на Go. Он очень универсален и особенно известен своей скоростью и простотой использования.

Поскольку ffuf написан на Go, на вашем ПК с Linux должен быть установлен Go 1.16 или более поздней версии. Проверьте свою версию Go с помощью этой команды:

go version

Чтобы установить ffuf, выполните следующую команду:

go install github.com/ffuf/ffuf/v2@latest

Или вы можете клонировать репозиторий GitHub и скомпилировать его с помощью этой команды:

git clone https://github.com/ffuf/ffuf ; cd ffuf ; go get ; go build

Как использовать ffuf для перебора каталогов

FFUF (Fuzz Faster U Fool) — это мощный инструмент для перебора каталогов и файлов, который отличается высокой скоростью работы и гибкостью. Он позволяет пользователям выполнять атаки на веб-приложения, находя скрытые ресурсы, которые могут быть недоступны через обычные запросы. FFUF поддерживает различные методы HTTP, включая GET и POST, и может использоваться с различными словарями для поиска каталогов и файлов.

Чтобы начать использовать FFUF для перебора каталогов, сначала необходимо установить его. Это можно сделать с помощью пакетного менеджера, например, с помощью команды go get:

go get -u github.com/ffuf/ffuf

После установки FFUF, вы можете использовать его для перебора каталогов, указав целевой URL и словарь. Например, чтобы начать перебор каталогов с использованием словаря, выполните следующую команду:

ffuf -u http://example.com/FUZZ -w /path/to/wordlist.txt

В этом примере http://example.com/FUZZ — это URL-адрес вашего веб-приложения, где FUZZ будет заменен на каждое слово из указанного словаря. Параметр -w указывает путь к словарю, который будет использоваться для перебора.

FFUF также предлагает множество опций для настройки процесса. Например, вы можете использовать параметр -mc для фильтрации ответов по коду состояния HTTP. Если вы хотите видеть только успешные ответы, вы можете указать:

ffuf -u http://example.com/FUZZ -w /path/to/wordlist.txt -mc 200

Кроме того, FFUF поддерживает многопоточность, что позволяет значительно ускорить процесс перебора. Вы можете настроить количество потоков с помощью параметра -t. Например:

ffuf -u http://example.com/FUZZ -w /path/to/wordlist.txt -t 50

Это установит количество потоков на 50, что может значительно ускорить процесс поиска.

FFUF также позволяет сохранять результаты в файл для дальнейшего анализа. Вы можете использовать параметр -of для указания формата вывода и -o для указания имени файла. Например:

ffuf -u http://example.com/FUZZ -w /path/to/wordlist.txt -of json -o results.json

Таким образом, FFUF является мощным инструментом для перебора каталогов, который предлагает множество возможностей для настройки и оптимизации процесса. С его помощью вы сможете эффективно находить скрытые ресурсы в веб-приложениях, что является важным шагом в обеспечении их безопасности.

5. прямой поиск

dirsearch — еще один инструмент командной строки, используемый для перебора каталогов в веб-приложении. Он особенно популярен из-за красочного вывода, несмотря на то, что это приложение на базе терминала.

Вы можете установить dirsearch через pip, запустив:

pip install dirsearch

Или вы можете клонировать репозиторий GitHub, выполнив:

git clone https://github.com/maurosoria/dirsearch.git --depth 1

Как использовать dirsearch для перебора каталогов

dirsearch — это мощный инструмент для перебора каталогов и файлов в веб-приложениях. Он написан на Python и предлагает множество функций, которые делают его удобным и эффективным в использовании. Вот как вы можете использовать dirsearch для перебора каталогов.

Во-первых, вам нужно установить dirsearch. Это можно сделать, клонировав репозиторий с GitHub:

git clone https://github.com/maurosoria/dirsearch.git

После этого перейдите в каталог dirsearch:

cd dirsearch

Теперь вы готовы запустить dirsearch. Основная команда для запуска инструмента выглядит следующим образом:

python3 dirsearch.py -u Здесь

python3 dirsearch.py -u http://example.com

Dirsearch поддерживает различные опции, которые могут помочь вам настроить процесс поиска. Например, вы можете указать словарь, который будет использоваться для перебора каталогов. По умолчанию dirsearch поставляется с несколькими предустановленными словарями, но вы можете использовать свой собственный, указав путь к файлу:

python3 dirsearch.py -u http://example.com -w /path/to/your/wordlist.txt

Также вы можете использовать опцию -t, чтобы задать количество потоков, что позволит ускорить процесс поиска:

python3 dirsearch.py -u http://example.com -t 50

Кроме того, dirsearch позволяет фильтровать результаты по статус-коду HTTP. Например, если вас интересуют только каталоги, которые возвращают код 200 (успешный запрос), вы можете использовать опцию --exclude-status:

python3 dirsearch.py -u http://example.com --exclude-status 404

Dirsearch также поддерживает различные методы HTTP, такие как GET и POST. Вы можете указать метод, который хотите использовать, с помощью опции -m:

python3 dirsearch.py -u http://example.com -m POST

После завершения сканирования dirsearch предоставит вам отчет с найденными каталогами и файлами, а также их статус-кодами. Это позволит вам быстро определить, какие из них могут представлять интерес для дальнейшего анализа.

Использование dirsearch для перебора каталогов — это простой и эффективный способ выявления уязвимостей в веб-приложениях. С его помощью вы сможете находить скрытые ресурсы, которые могут содержать важную информацию или уязвимости, что является важным шагом в процессе тестирования безопасности.

Используйте инструменты для автоматизации задач в области кибербезопасности

Нет сомнений в том, что эти инструменты сэкономят вам много времени, которое вы бы потратили вручную, пытаясь угадать эти каталоги. В сфере кибербезопасности время является ценным активом, поэтому каждый профессионал использует инструменты с открытым исходным кодом для оптимизации своих повседневных процессов.

Существуют тысячи бесплатных инструментов, особенно в Linux, которые сделают вашу работу более эффективной. Все, что вам нужно сделать, это изучить и выбрать то, что подходит именно вам!

6. Nmap с NSE скриптами

Nmap (Network Mapper) — это мощный инструмент для сканирования сетей и аудита безопасности, который также может быть использован для разрыва каталогов. С помощью Nmap можно обнаруживать открытые порты, определять версии сервисов и операционных систем, а также выполнять множество других задач, связанных с безопасностью сети.

Одной из наиболее интересных возможностей Nmap является использование NSE (Nmap Scripting Engine) скриптов. NSE позволяет пользователям писать и использовать скрипты на языке Lua для автоматизации различных задач, включая разрыв каталогов. Это делает Nmap не только инструментом для сканирования, но и мощной платформой для выполнения сложных операций по безопасности.

С помощью NSE скриптов можно осуществлять различные виды атак на веб-приложения, включая поиск уязвимых каталогов и файлов. Например, скрипты могут быть настроены для выполнения HTTP-запросов к целевым веб-серверам с целью поиска скрытых ресурсов. Это позволяет исследовать структуру веб-приложения и выявлять потенциальные уязвимости.

Для использования Nmap с NSE скриптами, необходимо сначала установить Nmap и убедиться, что у вас есть доступ к скриптам. В стандартной установке Nmap уже включены множество полезных скриптов, которые можно использовать для разрыва каталогов. Например, скрипт http-enum может помочь в определении доступных страниц и ресурсов на веб-сервере.

Чтобы запустить скрипт, достаточно использовать команду:

nmap --script http-enum -p 80 <ваш_цель>Где <ваш_цель> — это IP-адрес или доменное имя целевого веб-сервера. Nmap выполнит скрипт и выведет список обнаруженных ресурсов.

Кроме того, вы можете создавать собственные скрипты для выполнения специфических задач. Например, можно написать скрипт, который будет проверять наличие определенных файлов или каталогов, используя метод проб и ошибок. Это может быть полезно для тестирования безопасности веб-приложений и выявления уязвимостей.

Важно отметить, что использование Nmap и NSE скриптов для разрыва каталогов должно проводиться только с разрешения владельца целевого веб-сервера. Неправомерное использование этих инструментов может привести к юридическим последствиям.

В заключение, Nmap с NSE скриптами представляет собой мощный инструмент для разрыва каталогов и аудита безопасности. Его гибкость и возможность автоматизации делают его незаменимым для специалистов по безопасности и тестировщиков на проникновение.

Вопрос-ответ

Какие функции выполняют инструменты для разрыва каталогов в Linux?

Инструменты для разрыва каталогов в Linux помогают пользователям управлять файловой системой, позволяя разбивать большие каталоги на более мелкие, упрощая навигацию и организацию данных. Они могут также предоставлять функции для поиска, фильтрации и сортировки файлов, что делает работу с большими объемами данных более эффективной.

Как выбрать подходящий инструмент для разрыва каталогов в Linux?

При выборе инструмента для разрыва каталогов в Linux стоит учитывать несколько факторов: функциональность (например, поддержка различных форматов файлов), удобство интерфейса, совместимость с вашей версией Linux и наличие активной поддержки или сообщества. Также полезно ознакомиться с отзывами пользователей и провести тестирование нескольких инструментов, чтобы найти наиболее подходящий для ваших нужд.

Можно ли использовать инструменты для разрыва каталогов на других операционных системах?

Некоторые инструменты для разрыва каталогов могут быть кросс-платформенными и доступны для использования на других операционных системах, таких как Windows или macOS. Однако многие из них могут быть специфичными для Linux и не иметь аналогов на других платформах. Поэтому важно проверять совместимость перед установкой и использованием.

Советы

СОВЕТ №1

Перед использованием инструментов для разрыва каталогов, убедитесь, что у вас есть резервные копии важных данных. Это поможет избежать потери информации в случае ошибок или непредвиденных ситуаций.

СОВЕТ №2

Изучите документацию каждого инструмента, который вы планируете использовать. Это поможет вам лучше понять его функционал и возможности, а также избежать распространенных ошибок при работе.

СОВЕТ №3

Попробуйте использовать инструменты в тестовой среде перед применением на реальных данных. Это позволит вам ознакомиться с их работой и протестировать различные сценарии без риска для ваших файлов.

СОВЕТ №4

Обратите внимание на совместимость инструментов с вашей версией Linux. Некоторые программы могут иметь ограничения или специфические требования, которые могут повлиять на их работу.